Banque Palatine – Information sur compte – (Norme STET V1.6.2)

Accédez aux données bancaires autorisées par le client

Agréger les données

Un client multi bancarisé souhaite accéder à l’ensemble de ses données afin d’en avoir une vision consolidée.

Via cette API « information sur compte » mise à disposition par les teneurs de comptes, vous pouvez demander en temps réel l’accès à l’une et/ou l’autre des données que le client a autorisé SANS lui demander ses identifiants de connexion en ligne.

Vous pouvez récupérer les comptes à vue de ce client dans la banque où ils sont localisés. Pour ces comptes à vue, en fonction des consentements du client que vous aurez recueillis et que vous nous aurez transmis, vous pouvez récupérer leurs soldes, leurs transactions, leur découvert autorisé, les cartes à débit différés qui s’y rattachent, les encours et les facturettes de ces cartes à débit différé.

Vous pouvez accéder à cette API en batch afin de préparer la restitution au client sur votre application (au plus 4 fois par jour). A la demande du client connecté sur son application, vous pouvez rafraîchir ces données (sans limitation).

Cette API ne peut être consommée que si vous avez obtenu le rôle de prestataire de Services d’Information sur les Comptes (« TPP AISP »), ce prérequis étant décrit dans voir la rubrique « Éligibilité« .

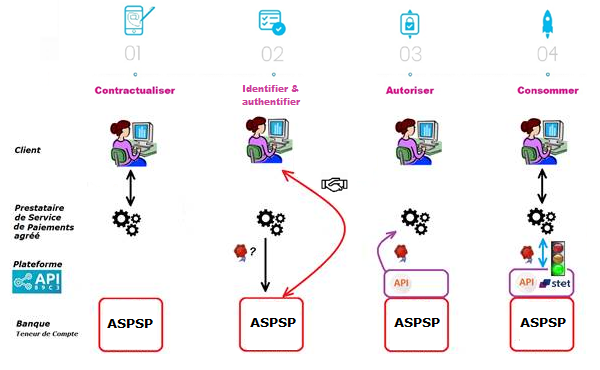

Le processus global est le suivant :

Le client souhaite utiliser vos services afin de consolider des informations d’un ou plusieurs comptes de paiements détenus auprès de banques, dont l’une d’entre-elles est la banque du client. Il vous indique donc cette banque à travers vos interfaces.

Lors de ce premier échange, vous allez faire une demande de jeton d’autorisation (et un jeton de rafraichissement). Le principe de base est, qu’en tant que TPP AISP, vous devez obtenir ces jetons AVANT de consommer des ressources de l’API. Ce jeton est généré par le teneur de compte (ASPSP) APRES avoir identifié et authentifié le client.

En tant que teneur de compte :

- nous allons vérifier vos certificats et agréments

- et via le jeu de la redirection, nous allons identifier et authentifier fortement le client afin de pouvoir générer le jeton d’accès

Si l’autorisation est accordée par le client, vous pourrez alors récupérer les jetons OAUTH2 via des échanges sécurisés avec la plateforme BPCE API (voir la rubrique « Vue d’ensemble » > « Récupérer votre jeton« ).

En présentant ce jeton d’autorisation, vous pourrez alors consommer les ressources de l’API « information sur compte » afin de :

- demander la liste des comptes éligibles

- nous transmettre le consentement client

- accéder de manière sécurisée aux données dont l’accès a été autorisé (voir la rubrique « Vue d’ensemble » > « Comment consommer l’API ?« ).

Au bout du délai réglementaire de 180 jours, ce processus devra être reconduit (voir la rubrique « Vue d’ensemble » > « Rafraîchir votre jeton« ).

NB : le gestionnaire de compte ASPSP a la possibilité de vous refuser l’accès pour différents motifs justifiés (API non conforme, compte bloqué entre-temps, etc.).

Consommer l'API

La description des services proposés ci-après n’est que purement fonctionnelle. Les aspects techniques sont répertoriés dans les sections « Cas d’usage » qui sont plus détaillées.

Vous devez aussi être familier avec la terminologie DSP2 et les abréviations utilisées. Vous pouvez également utiliser la foire aux questions (FAQ), l’assistant virtuel ou le glossaire.

Introduction – consentement mixte AISP vs consentement full AISP

La norme STET propose deux modes de gestion du consentement : le consentement full AISP et le consentement mixte AISP. Seul le mode de consentement mixte AISP a été développé.

La cinématique ci-après décrit son implémentation et en particulier l’utilisation de la méthode PUT /consents qui vous permet de transmettre les comptes consentis par le client.

Elle résume comment s’enchaînent les appels aux différentes méthodes de l’API AISP, depuis la récupération du jeton, jusqu’à la récupération des comptes à vue et des cartes à débits différés ainsi que leurs soldes / transactions / découvert autorisé/ titulaires du compte et leurs encours / facturettes respectivement, ainsi que la récupération de l’identité du client.

Prérequis

En tant que TPP, vous devez être accrédité par l’autorité de contrôle prudentiel et de résolution (ACPR) pour le rôle d’agrégateur de compte (« AISP »).

Pour accéder aux services de l’API d’information sur compte, vous devez récupérer un jeton d’accès OAUTH2 délivré par l’établissement bancaire du client en l’interrogeant avec vos credentials. Ce jeton est valable 180 jours.

Vous et l’établissement bancaire du client, vous devez vous authentifier mutuellement par échange des certificats Eidas QWAC.

Vous présentez ensuite votre jeton d’accès OAUTH2 pour consommer les services de l’API d’information sur compte.

Agréger les données

Cas d’utilisation de l’API d’information sur compte :

L’AISP questionne le client (PSU) pour connaître le(s) établissement(s) bancaire(s) à partir du(des)quel(s) il souhaite consulter ses comptes

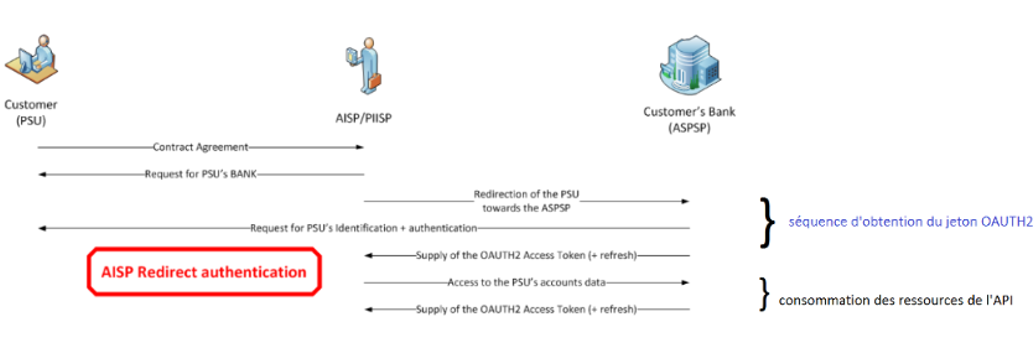

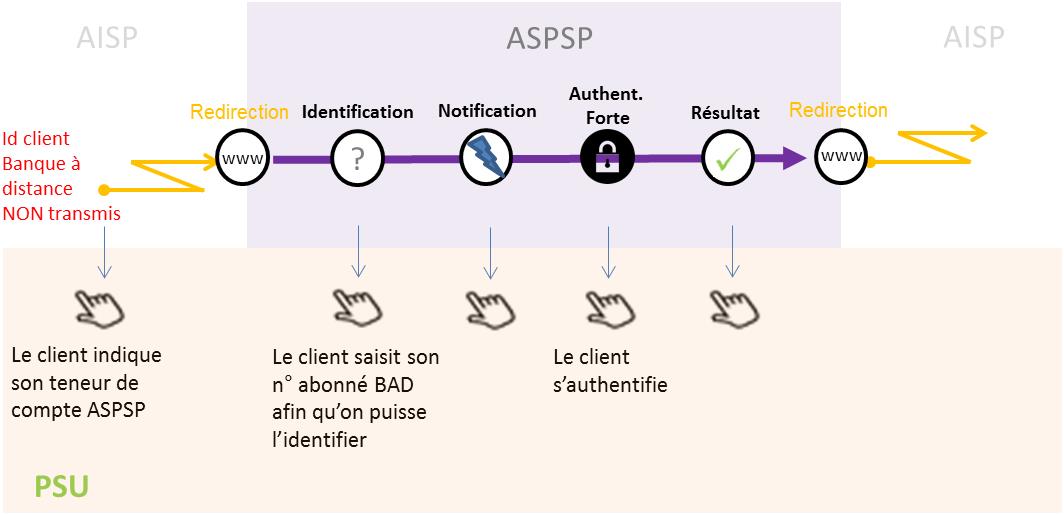

La méthode d’authentification supportée par l’établissement bancaire est le mode REDIRECT :

Autorisation d’accès en tant qu’AISP qui vous est donnée par le client connecté – récupération du jeton d’accès initial valable 180 jours et du refresh token

1. Le client est redirigé vers un écran d’identification proposé par son établissement bancaire et dans lequel il saisira son identifiant de banque à distance. Si l’AISP fournit l’identifiant de banque à distance du client dans sa requête, l’étape suivante est directement déclenchée.

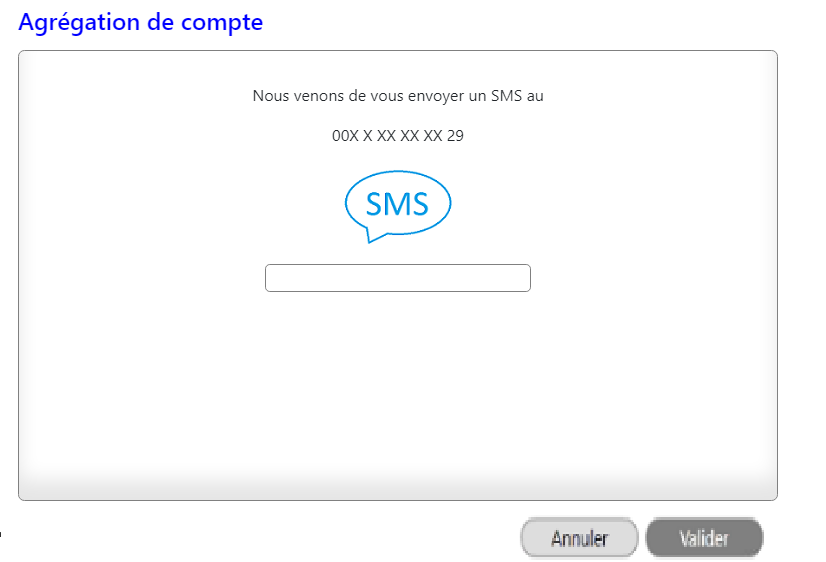

2. Le client est redirigé vers un écran d’authentification forte proposé par son établissement bancaire pour valider son identité. La cinématique de cette étape dépend de la méthode d’authentification forte mise à disposition du client par l’établissement bancaire (SMS OTP, secur’pass, etc.). Elle dépend aussi de l’équipement du client sur lequel tourne l’APP de l’AISP utilisée par le client (PC ou mobile/tablette).

3. Le client est redirigé vers l’APP de l’AISP. L’AISP fournit lors de sa demande de récupération de jeton une URL call back : elle sera appelée par l’établissement bancaire.

Premier accès pour récupérer la liste des comptes à vue du client

Vous récupérez la liste des comptes à vue du client via un premier accès à la méthode GET /accounts en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Lister les comptes« ).

Vous n’avez pas accès aux informations suivantes :

- les soldes des comptes à vue

- les URI vers la méthodeGET /accounts/transactions

- les URI vers la méthodeGET /accounts/transactions/details=> ce service n’est pas disponible

- les URI vers la méthodeGET /accounts/balances

- les URI vers la méthodeGET /accounts/overdrafts

- les URI vers la méthodeGET /accounts/owners

- les URI vers la méthodeGET /end-user-identity

- l’URI vers la méthodeGET /trustedBeneficiaries=> ce service n’est pas disponible

Tant que vous n’aurez pas transmis les comptes consentis par le client via la méthode PUT /consents :

- vous pourrez toujours récupérer la liste des comptes à vue du client via la méthode GET /accounts, mais vous n’aurez pas plus d’informations qu’au premier accès avec cette méthode

- si vous essayez d’utiliser la méthode GET /accounts/transactions, la requête sera rejetée

- si vous essayez d’utiliser la méthode GET /accounts/transactions/details, la requête sera rejetée=> ce service n’est pas disponible pour les Banques Populaires : code erreur HTTP 501.

- si vous essayez d’utiliser la méthode GET /accounts/balances, la requête sera rejetée

- si vous essayez d’utiliser la méthode GET /accounts/overdrafts, la requête sera rejetée.

- si vous essayez d’utiliser la méthode GET /accounts/owners, la requête sera rejetée

- si vous essayez d’utiliser la méthode GET /accounts/end-user-identity, la requête sera rejetée

- si vous essayer d’utiliser la méthode GET /trustedBeneficiaries, la requête sera rejetée => ce service n’est pas disponible pour les Banques Populaires : code erreur HTTP 501.

Le client sélectionne les comptes dont il consent à vous donner l’accès sur votre APP

Vous demandez au client de sélectionner les comptes à vue et les opérations possibles sur ses comptes (récupération des soldes, récupération des transactions, récupération de l’autorisation de découvert, etc.).

Transmission du consentement

Vous nous transmettez la liste des comptes à vue que le client vous a consenti via la méthode PUT /consents en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Gérer le consentement« ). Le code http 201 : created est retourné.

Vous précisez la liste des comptes à vue (IBAN) pour lesquels le client a consenti à transmettre les soldes et/ou les transactions et/ou les découverts autorisés et/ou les titulaires du compte.

Vous précisez si le client a consenti à la récupération des bénéficiaires de confiance et à la récupération de son nom et prénom

Si vous avez déjà transmis les comptes consentis via la méthode PUT /consents, et que par la suite le client modifie son consentement, vous transmettrez la nouvelle liste des comptes consentis via la méthode PUT /consents, ce qui aura pour effet d’annuler et de remplacer le consentement précédent.

Si vous transmettez une liste vide de compte à vue consentis pour les soldes et pour les transactions et des indicateurs psuIdentityet trustedBeneficiariesà FAUX, cela revient à considérer qu’il n’y a pas de compte consenti.

Vous pouvez transmettre une liste de comptes à vue consentis sans avoir utilisé la méthode GET /accounts au préalable, dans le cas par exemple où le client vous a directement communiquer les IBAN de ses comptes à vue.

Second accès pour récupérer la liste des comptes à vue d’un client

Vous récupérez la liste des comptes à vue du client avec leur détail via un second accès à la méthode GET /accounts en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Lister les comptes« ).

Vous récupérez les informations suivantes :

- les comptes à vue consentis ou non

- les cartes à débit différé adossées aux comptes à vue consentis

- les soldes des comptes à vue consentis

- les URI vers la méthode GET /accounts/balances pour les comptes à vue consentis

- les URI vers la méthode GET /accounts/transactions pour les comptes à vue consentis

- les URI vers la méthode GET /accounts/overdrafts pour les comptes à vue consentis

- les URI vers la méthode GET /accounts/owners pour les comptes à vue consentis

- l’URI vers la méthode GET /end-user-identity si le flag « psuIdentity » = TRUE a été transmis via la méthode « PUT /consents«

Vous ne récupérez pas les informations suivantes :

- l’URI vers la méthode GET /trustedBeneficiaries => ce service n’est pas disponible.

- les URI vers la méthodeGET /accounts/transactions/details => ce service n’est pas disponible.

Récupération des soldes, des transactions, du nom du ou des titulaires et de l’autorisation de découvert des comptes à vue consentis, récupération des encours et des facturettes pour les cartes à débit différé adossées aux comptes à vue consentis

Pour chaque compte à vue consenti, vous récupérez les soldes du compte via un accès à la méthode GET /accounts/balances en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Obtenir les soldes« ) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le « _links » « balances »

Pour chaque carte à débit différé d’un compte à vue consenti, vous récupérez les encours de la carte via un accès à la méthode GET /accounts/balances en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Obtenir les soldes« ) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le « _links » « balances »

Pour chaque compte à vue consenti, vous récupérez les transactions du compte via un accès à la méthode GET /accounts/transactions en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Obtenir les transactions« ) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le « _links » « transactions »

Pour chaque carte à débit différé d’un compte à vue consenti, vous récupérez les facturettes du compte via un accès à la méthode GET /accounts/transactions en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Obtenir les transactions« ) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le « _links » « transactions »

Pour chaque compte à vue consenti, vous récupérez le découvert autorisé du compte via un accès à la méthode GET /accounts/overdrafts en fournissant votre jeton d’accès pour ce client (cf. cas d’usage « Obtenir les découverts autorisés« ) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le « _links » « overdrafts »

Pour chaque compte à vue consenti, vous récupérez le nom du ou des titulaires du compte via un accès à la méthode GET /accounts/owners en fournissant votre jeton d’accès pour ce client (cf. cas d’usage “Obtenir le nom du titulaire du compte“) et en utilisant l’URI communiquée précédemment par la méthode GET /accounts pour le “_links” “owners”

Si vous essayez d’utiliser la méthode GET /accounts/transactions pour un compte à vue non consenti ou pour une carte à débit différé adossée à un compte à vue non consenti, la requête sera rejetée

Si vous essayez d’utiliser la méthode GET /accounts/balances pour un compte à vue non consenti ou pour une carte à débit différé adossée à un compte à vue non consenti, la requête sera rejetée

Si vous essayez d’utiliser la méthode GET /accounts/overdrafts pour un compte à vue non consenti, la requête sera rejetée

Si vous essayez d’utiliser la méthode GET /accounts/owners pour un compte à vue non consenti, la requête sera rejetée

Récupération de l’identité du client

Vous récupérez l’identité du PSU connecté via un accès à la m méthode GET /end-user-identity

Rafraîchissement des informations des comptes en batch

Pour chaque client et pour chaque compte à vue consenti ou carte à débit différé adossée à un compte à vue de ce client, vous pouvez rafraîchir les données du client (idem étapes « Second accès pour récupérer la liste des comptes à vue d’un client« , « Récupération des soldes, des transactions,… des comptes à vue consentis« )

La limite est de 4 accès batchs quotidiens maximum par PSU pour GET accounts par page d’accès

La limite est de 4 accès batchs quotidiens maximum par PSU/compte pour GET balances

La limite est de 4 accès batchs quotidiens maximum par PSU/compte pour GET transactions par page d’accès

La limite est de 4 accès batchs quotidiens maximum par PSU/compte pour GET overdrafts par page d’accès

La limite est de 4 accès batchs quotidiens maximum par PSU/compte pour GET owners par page d’accès

La limite est de 4 accès batchs quotidiens maximum par PSU/carte pour GET balances

La limite est de 4 accès batchs quotidiens maximum par PSU/carte pour GET transactions par page d’accès

La limite est de 4 accès batchs quotidiens maximum par PSU pour GET end-user-identity par page d’accès

Rafraîchissement des informations des comptes à la demande du client connecté sur son mobile, pour le client et pour chaque compte consenti de ce client

Pour chaque client et pour chaque compte à vue consenti ou carte à débit différé adossée à un compte à vue de ce client, le client peut demander à rafraîchir ses données depuis votre application (idem étapes « Second accès pour récupérer la liste des comptes à vue d’un client » et « Récupération des soldes, des transactions,… des comptes à vue consentis« ).

Pas de limitation d’accès pour ce cas à l’inverse des accès batch.

Si le jeton de 180 jours a expiré, vous devez faire une demande de rafraîchissement du jeton pour le client connecté

1. Avec le client connecté sur votre application, vous soumettez une requête de rafraîchissement du jeton pour ce client (cf. cas d’usage « Rafraîchir votre jeton« )

2. Le client est redirigé vers un écran d’identification proposé par son établissement bancaire et dans lequel il saisira son identifiant de banque à distance. Si l’AISP fournit l’identifiant de banque à distance du client dans sa requête, l’étape suivante est directement déclenchée.

3. Le client est redirigé vers un écran d’authentification forte proposé par son établissement bancaire pour valider son identité. La cinématique de cette étape dépend de la méthode d’authentification forte mise à disposition du client par l’établissement bancaire (SMS OTP, secur’pass, etc.). Elle dépend aussi de l’équipement du client sur lequel tourne l’APP du PISP utilisée par le client (PC ou mobile/tablette).

4. Le client est redirigé vers l’APP de l’AISP. L’AISP fournit lors de sa demande de récupération de jeton une URL call back : elle sera appelée par l’établissement bancaire.

5. Vous récupérez le jeton rafraîchi pour ce client et vous pourrez à nouveau accéder aux données du client pour 180 jours avec les méthodes de cette API

Utiliser le fallback

Principe

Conformément à la réglementation, les établissements du groupe BPCE ont mis en place une interface dédiée aux prestataires de services de paiement : il s’agit des API REST DSP2 publiées.

Si les API DSP2 exposées sont défaillantes, le prestataire des services de paiements pourra utiliser la solution couvrant les « mesures d’urgence applicables à une interface dédiée » (ou « fallback ») dont le principe est le suivant :

Cette solution répond aux exigences règlementaires de la DSP2 (article 33 des RTS). Vous pourrez l’utiliser avec les mêmes conditions et pré-requis décrits dans la rubrique « Eligibilité« .

Roadmap

Retrouvez ci-dessous les éléments de notre trajectoire prévisionnelle :

| Version | Fonctionnalités | Sandbox

Date de déploiement BPCE API Dev Portal & Sandbox |

Live

Date de déploiement BPCE Live API Gateway |

| v1.0 | Fallback (*) | Non applicable | Fin Septembre 2019 |

(*) Fonctionnalités Principales :

- Utilisation par le TPP du même endpoint que l’interface dédiée. Il dépend donc du code établissement <cdetab = 13807> qui permet d’adresser le bon référentiel client.

- Un paramètre de requête (header « fallback:1 » présent ou absent) ajouté par le TPP permet de distinguer une requête « Fallback » d’une requête API via l’interface dédiée qui doit être utilisée systématiquement

- Authentification du TPP via authentification mutuelle TLS par un certificat eIDAS (QWAC)

- Sécurisation identique à celle d’un accès à la banque en ligne du PSU (même interface utilisée par le PSU qu’en accès direct, et mêmes moyens d’authentification du client)

- Dans le cadre de la montée en charge de l’usage de l’interface dédiée (API), il n’est pas mis en place de bascule dynamique : la solution fallback est toujours active

- La solution de fallback est une solution de secours ne devant pas être utilisée comme moyen principal d’accès pour proposer les services DSP2. Son usage en est monitoré et tout usage abusif par un/des TPP sera automatiquement reporté auprès de l’autorité nationale compétente.

Exemple

1. Dans le cas où les API DPS2 sont indisponible de façon imprévue ou le système tomberait en panne (voir critères dans le texte RTS Art. 33), le TPP peut alors envoyer la requête :

POST https://www.<codetab>.oba-bad-me-live.api.89c3.com/stet/psd2/oauth/token (nouvelle url à prendre en compte dès à présent)

(Pour rappel, l’url 89C3 existante www.<codetab>.live.api.89C3.com ne sera plus disponible à partir du 28/09/2025)

avec par exemple <codetab> =

- 13807 pour BPGO

- 10548 pour Banque de Savoie

- 40978 pour Banque Palatine

avec :

- son certificat eIDAS QWAC de production

- le paramètre header (fallback: »1″)

POST /stet/psd2/oauth/token HTTP/1.1

Content-Type: application/x-www-form-urlencoded

X-Request-ID: 1234

fallback: 1

User-Agent: PostmanRuntime/7.16.3

Accept: */*

Cache-Control: no-cache

Host: www.13807.live.api.banquepopulaire.fr

Accept-Encoding: gzip, deflate

Content-Length: 67

Connection: keep-alive

client_id=PSDFR-ACPR-12345&grant_type=client_credentials&scope=aisp

2. Si les vérifications sont positives, nous allons vous renvoyer dans le header une url de type à utiliser dans le cadre de la redirection vers l’environnement de la banque en ligne, et qui contient un jeton JWT (champs « &fallback= ») qui doit être aussi utilisé dans ce cadre :

HTTP/1.1 302 Found

Date: Tue, 25 May 2021 21:46:59 GMT

Content-Length: 870

Connection: close

Content-Type: text/html; charset=iso-8859-1

</head><body>

<h1>Found</h1>

<p>The document has moved <a href= »/www.13807.live.api.banquepopulaire.fr&fallback=eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6ImhF… »>here</a>.</p>

</body></html>

3. Une fois redirigé, le TPP doit utiliser ensuite les identifiants du PSU via sa méthode propriétaire

Pour plus de détails sur la requête POST, voir STET V1.6.2.0 / Part I / section 3.4.3

Limites

Les contraintes de cette solution sont les suivantes :

- Pas de réutilisation du contexte de l’interface dédiée, ni du jeton d’accès valable 180 jours (AISP)

- Suite à la mise en place de la nouvelle solution de banque en ligne, le fallback permet de rester sur les anciens écrans de la banque en ligne

- Seules les fonctionnalités DSP2 présentes sur la banque en ligne (référence: banque à distance sur internet fixe – pas la banque sur mobile) sont accessibles via le fallback. Par exemple, les services de banque en ligne ne proposent pas de paiement e-commerce. Cette fonctionnalité PISP n’est donc pas disponible en mode fallback

- Le client utilisateur des services (PSU) doit être connecté à l’application du TPP (pas de possibilité de traitement batch AISP pour venir récupérer les données consenties du client). La DSP2 imposant également un renforcement des moyens d’authentification forte (AF/SCA) systématique pour les accès à la banque à distance/en ligne, les moyens d’authentification fournis aux clients PSU seront utilisés (liste non exhaustive) :

- Soft token

- OTP SMS

- Clé physique (pour les entreprises)

Récupérer votre jeton

Principe

Votre accès aux API « information sur compte » ou « disponibilité des fonds » vous est autorisé via un jeton d’accès (access_token) qui peut être obtenu en appliquant le standard de place OAUTH2.

Cinématique de récupération du jeton d’autorisation

1. Notre client (PSU) vous indique l’identité de sa banque teneur de compte.

2. Vous initiez la séquence de récupération du jeton d’accès OAuth2 en redirigeant le client (PSU), via son navigateur internet, vers l’infrastructure informatique d’autorisation de la banque teneur de compte (ASPSP) et en utilisant la commande : GET /authorize.

Voir aussi la spécification de place STET V1.6.2.0 / Part I / section 3.4.3

3. La banque teneur de compte (ASPSP) va :

- Identifier et authentifier son client par l’une des méthodes d’authentification forte qu’elle propose et qu’il présente au client ;

- Effectuer des vérifications liées à votre profil en tant qu’AISP ou CBPII (validité de vos certificats QWAC et QSEALC et de votre rôle, non révocation de votre profil, etc.)

4. Une fois ces vérifications effectuées et si elles sont concluantes, la banque va rediriger le client (PSU) vers votre site en utilisant votre URL de « call-back » (redirection) que vous nous aurez transmise lors de votre enregistrement en tant que TPP consommateur de nos API,

- Soit lors du processus de « GO Live » via notre portail BPCE API (ancienne procédure);

- Soit via l’API register (procédure actuelle).

En effet, l’AISP doit préciser pour son APP consommatrice, une URL qui sera appelée par l’établissement bancaire :

- Si le client a autorisé la récupération de ses données par l’AISP

- Ou en cas de refus du consentement

- Ou si la cinématique d’identification et d’authentification est interrompue à l’une de ses étapes (exemple : timeout sur l’écran d’identification ou sur l’écran d’authentification forte).

Si le PSU vous a autorisé à récupérer ses données chez son teneur de compte, vous trouverez dans la réponse à cet appel un code à utilisation unique qui a une durée de vie courte.

5. Via un appel de type POST /token, vous allez pouvoir alors demander directement au teneur de compte votre jeton d’accès OAUTH2 (access_token) avec les éléments reçus précédemment dont le code à utilisation unique.

NB : les requêtes /token du flow Authorization Code doivent être envoyée SANS le paramètre « scope ».

Voir aussi la spécification de place STET V1.6.2.0 / Part I / section 3.4.3

6. La banque teneur de compte (ASPSP) va :

- Effectuer des vérifications liées à votre profil en tant qu’AISP ou CBPII (validité des certificats et de votre agrément, non révocation de votre profil, etc.)

- Vous identifier et vous authentifier en tant qu’AISP ou CBPII via votre certificat que vous mettrez à disposition pour sécuriser l’échange mutuel.

7. Une fois ces vérifications effectuées et si elles sont concluantes, la banque teneur de compte va vous renvoyer une réponse HTTP200 (OK) contenant, entres autres, le jeton d’accès OAUTH2 (access_token).

Voir aussi la spécification de place STET V1.6.2.0 / Part I / section 3.4.3

8. Dès que le jeton d’accès OAUTH2 (access_token) délivré par la banque a été récupéré par vos soins, vous pourrez le présenter pour pouvoir consommer les ressources de l’API.

Ce jeton est accompagné d’un refresh_token valable 180 jours que vous devez conserver. Lorsque votre access_token arrive à expiration, vous pouvez en redemander un nouveau en suivant la rubrique « Vue d’ensemble » > « Rafraîchir votre jeton« .

Au bout de 180 jours votre refresh_token arrive à expiration. Pour en récupérer un nouveau, vous devrez reprendre cette cinématique « Récupérer votre jeton » et passer, de facto, par une nouvelle étape d’authentification forte du client auprès de son établissement bancaire (cf. point 3. ci-dessus).

Pour plus de détails, voir aussi OAUTH 2.0 Authorization Framework : https://tools.ietf.org/html/rfc6749#section-4.1

Exemple

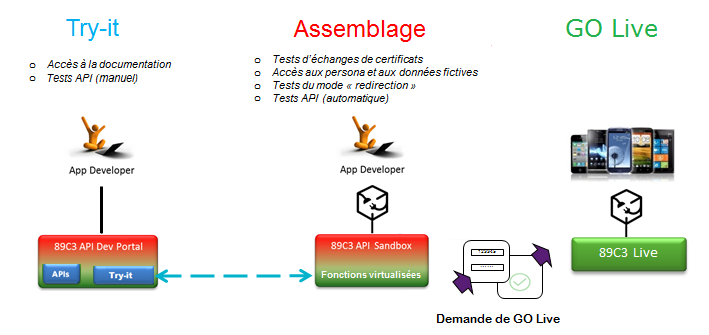

Un exemple de requête est fourni dans la rubrique « Comment tester l’API ? » > « Assemblage Sandbox ».

Pour plus de détail sur les données échangées, voir la rubrique « Comment tester l’API ?« .

Rafraîchir votre jeton

Principe

Le jeton d’autorisation ayant une durée de vie limitée, il vous est nécessaire de demander son rafraîchissement avant son expiration.

Règles de base

La banque teneur de compte (ASPSP) dispose au plus d’un jeton d’accès (access_token) et d’un jeton de rafraîchissement (refresh_token) valide par triplet client(PSU)/TPP/rôle AISP ou CBPII

- Le jeton d’accès a une durée de validité courte (de l’ordre d’une heure maximum) sur un périphérique ou une application de notre client

- Le jeton de rafraîchissement a une durée de vie de 180 jours

- Le jeton de rafraîchissement et le jeton d’accès doivent pouvoir être révoqués à tout moment

- Si le jeton d’autorisation est révoqué alors le jeton de rafraîchissement doit l’être aussi et réciproquement

Cinématique du rafraîchissement de votre jeton d’autorisation (access_token)

1. Vous demandez le renouvellement du jeton d’accès auprès de la banque

2. La banque initie le renouvellement du jeton d’accès

3. Elle récupère le certificat du TPP auprès du référentiel de place

4. Elle contrôle la validité et la non-révocation du certificat présenté

5. Elle contrôle la date de la dernière authentification (< 180 jours)

6. Elle vous transmet le nouveau jeton d’accès et l’ancien jeton de rafraîchissement

7. Vous stockez le jeton d’accès et l’ancien jeton de rafraîchissement de façon sûre

8. La banque invalide l’ancien jeton d’autorisation

Exemple

Un exemple de requête est fourni dans la rubrique « Comment tester l’API ? » > « Assemblage sandbox ».

Pour plus de détail sur les données échangées, voir la rubrique « Vue d’ensemble » > « Récupérer votre jeton ».

Activer l'App2App

Introduction

Cette fonctionnalité permet d’activer automatiquement l’app bancaire du client à toutes fins d’identification et d’authentification.

Prérequis

Le client doit avoir chargé et utilisé au moins une fois la dernière version de l’application bancaire sur les magasins d’applications Android et Apple (version V6.4.0 et plus).

Note : les segment clients PRO & ENT ne sont pas activés

Le lien de retour (Universal link) doit être définie en avance par le TPP sur le même principe qu’une url de callback :

- si ce lien / cette url a déjà été déclarée sur notre passerelle BPCE API, il n’y a rien d’autre à faire

- sinon le TPP doit le déclarer en utilisant notre API Register

Nos liens « Universal links » ont été déclarés sur les plateformes iOS et Android. Ce n’est pas la peine d’y accéder via par exemple https://www.<codetab>.live.api.caisse-epargne.fr/89C3api/accreditation/v2/.well-known/apple-app-site-association qui renverra une erreur.

Requête

L’activation de la fonctionnalité App2App s’effectuera en production via l’envoi d’une requête par l’app du TPP au format STET suivant :

| Brand | App2App endpoint |

|

http://www.40978.live.api.palatine.fr/stet/psd2/oauth/authorize |

|

http://www.<codetab>.live.api.banquepopulaire.fr/stet/psd2/oauth/authorize

(voir la liste des <codetab> sur la fiche produit API Banque Populaire) |

|

http://www.10548.live.api.banque-de-savoie.fr/stet/psd2/oauth/authorize |

|

http://www.<codetab>.live.api.caisse-epargne.fr/stet/psd2/oauth/authorize

(voir la liste des <codetab> sur la fiche produit API Caisse d’Epargne) |

|

http://www.12579.live.api.banquebcp.fr/stet/psd2/oauth/authorize |

|

http://www.42559.live.api.credit-cooperatif.coop/stet/psd2/oauth/authorize |

|

http://www.30258.live.api.btp-banque.fr/stet/psd2/oauth/authorize |

|

http://www.18919.live.api.natixis.com/stet/psd2/oauth/authorize |

Sinon, une webview sera affichée via le navigateur du smartphone du client dans les cas suivants :

- si l’app bancaire n’est pas chargée sur le smartphone du client

ou

- si l’app bancaire chargée n’est pas compatible avec l’App2App (voir les prérequis)

ou

- si l’autre format d’appel des point d’accès a été utilisé http://www.<codetab>.oba-bad-me-live.api.89c3.com/stet/psd2/oauth/authorize (nouvelle url à prendre en compte dès à présent)

(ce qui peut être utile comme backup en cas de problème avec l’App2App)

(Pour rappel, l’url 89C3 existante www.<codetab>.live.api.89C3.com ne sera plus disponible à partir du 28/09/2025)

Publications réglementaires

| Période | Document |

| Disponibilité des API DSP2 à date | Télécharger le document |

| Statistiques T1 2025 | Télécharger le document |

| Statistiques T4 2024 | Télécharger le document |

| Statistiques T3 2024 | Télécharger le document |

| Statistiques T2 2024 | Télécharger le document |

| Statistiques T1 2024 | Télécharger le document |

| Statistiques T4 2023 | Télécharger le document |

| Statistiques T3 2023 | Télécharger le document |

| Statistiques T2 2023 | Télécharger le document |

| Statistiques T1 2023 | Télécharger le document |

| Statistiques T4 2022 | Télécharger le document |

| Statistiques T3 2022 | Télécharger le document |

| Statistiques T2 2022 | Télécharger le document |

| Statistiques T1 2022 | Télécharger le document |

| Statistiques T4 2021 | Télécharger le document |

| Statistiques T3 2021 | Télécharger le document |

| Statistiques T2 2021 | Télécharger le document |

| Statistiques T1 2021 | Télécharger le document |

| Statistiques T4 2020 | Télécharger le document |

| Statistiques T3 2020 | Télécharger le document |

| Statistiques T2 2020 | Télécharger le document |

| Statistiques T1 2020 | Télécharger le document |

Catégories

/stet/psd2/v1.6.2/accounts/{accountResourceId}/balances

accountsBalances

Résumé

Retrieval of an account balances report (AISP)

Description

Description

This call returns a set of balances for a given PSU account (in EURO or currency) that is specified by the AISP through an account resource Identification

Prerequisites

– The TPP was registered by the Registration Authority for the AISP role

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 “Authorization Code” or “Resource Owner Password” access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 “Authorization Code” or “Resource Owner Password” access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) if any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

– The TPP has previously retrieved the list of available accounts for the PSU

Business flow

The AISP requests the ASPSP on one of the PSU’s accounts.

The ASPSP answers by providing a list of balances on this account.

– The ASPSP should provide at least one balance on the account. – For cash account, this balance should be the accounting balance (CACC) – For card transactions account, the accounting balance is meaningless and must be replaced by an other type of balance (OTHR).

– Case of no registered transaction on the account, this balance will have an amount equal to zero.

– The ASPSP can provide other balance restitutions, e.g. instant balance, as well, if possible.

– Actually, from the PSD2 perspective, any other balances that are provided through the Web-Banking service of the ASPSP must also be provided by this ASPSP through the API.

Scopes

- pisp

- aisp

- cbpii

- extended_transaction_history

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| accountResourceId (required) | string path Identification of account resource to fetch |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | The ASPSP answers with a list of account balances |

| 204 | No content. |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/accounts

accounts

Résumé

Retrieval of the PSU accounts (AISP)

Description

Description

This call returns all payment accounts (in EURO or currency) that are relevant for the PSU on behalf of whom the AISP is connected.

Thanks to HYPERMEDIA, each account is returned with the links aiming to ease access to the relevant transactions and balances.

The result may be subject to pagination (i.e. retrieving a partial result in case of having too many results) through a set of pages by the ASPSP. Thereafter, the AISP may ask for the first, next, previous or last page of results. Prerequisites – The TPP was registered by the Registration Authority for the AISP role.

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 “Authorization Code” or “Resource Owner Password” access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 “Authorization Code” or “Resource Owner Password” access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) if any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP. Business Flow

The TPP sends a request to the ASPSP for retrieving the list of the PSU payment accounts.

The ASPSP computes the relevant PSU accounts and builds the answer as an accounts list.

The result may be subject to pagination in order to avoid an excessive result set.

Each payment account will be provided with its characteristics.

Scopes

- pisp

- cbpii

- aisp

- extended_transaction_history

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | The ASPSP return a PSU context – listing the accounts that were made available to the AISP by the PSU and, – for each of these accounts, the further transactions that were enabled by the PSU through HYPERMEDIA links. |

| 204 | No content. |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/accounts/{accountResourceId}/overdrafts

accountsOverdrafts

Résumé

Retrieval of an account overdraft (AISP)

Description

Description

This call returns the overdrafts that can be used for a given PSU account that is specified by the AISP through an account resource identification.

The request may use some filter parameter in order to restrict the query

Prerequisites

– The TPP was registered by the Registration Authority for the AISP role

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 « Authorization Code » or « Resource Owner Password » access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 « Authorization Code » or « Resource Owner Password » access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) is any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

– The TPP has previously retrieved the list of available accounts for the PSU

Business flow

The AISP requests the ASPSP on one of the PSU’s accounts.

The ASPSP answers by the overdraft that can be applied.

Scopes

- pisp

- extended_transaction_history

- cbpii

- aisp

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| accountResourceId (required) | string path Identification of account resource to fetch |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | Overdraft response |

| 204 | No content. |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/accounts/{accountResourceId}/owners

accountsOwners

Résumé

Retrieval of an account owners (AISP)

Description

Description

This call returns the owners identities for a given PSU account that is specified by the AISP through an account resource identification.

This call cannot be used when the account is owned by a legal entity where the identity of this entity is directly available in the account structure (field [company]).

### Prerequisites

– The TPP was registered by the Registration Authority for the AISP role

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 « Authorization Code » or « Resource Owner Password » access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 « Authorization Code » or « Resource Owner Password » access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) is any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

– The TPP has previously retrieved the list of available accounts for the PSU

Business flow

The AISP requests the ASPSP on one of the PSU’s accounts.

The ASPSP answers by the identities of the account owners.

Scopes

- extended_transaction_history

- cbpii

- pisp

- aisp

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| accountResourceId (required) | string path Identification of account resource to fetch |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | Account owners identities response |

| 204 | No content. |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/accounts/{accountResourceId}/transactions/{transactionResourceId}/details

accountsTransactionsDetails

Résumé

Retrieval of transaction details (AISP)

Description

Description

This call returns the details of a transaction from a given PSU account.

The AISP has to specified

– the account through an account resource identification

– the transaction through a transaction resource identifcation

### Prerequisites

– The TPP was registered by the Registration Authority for the AISP role

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 « Authorization Code » or « Resource Owner Password » access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 « Authorization Code » or « Resource Owner Password » access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) is any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

– The TPP has previously retrieved the list of available accounts for the PSU and the transactions from one given account

– A transaction includes a « details » hyperlink which indicates that detailed information is available for this transaction.

Business flow

The AISP requests the ASPSP on one of the transactions.

The ASPSP answers by the details on this transaction.

Scopes

- pisp

- cbpii

- aisp

- extended_transaction_history

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| accountResourceId (required) | string path Identification of account resource to fetch |

| transactionResourceId (required) | string path Identification of transaction resource to fetch |

| dateFrom | string query Inclusive minimal imputation date of the transactions. Transactions having an imputation date equal to this parameter are included within the result. |

| dateTo | string query Exclusive maximal imputation date of the transactions. Transactions having an imputation date equal to this parameter are not included within the result. |

| dateType | string query This parameter specifies the type of date on which [dateFrom] and [dateTo] apply. If not provided, the ASPSP will use its own default date type as specified in its implementation documentation. The implementation documentation must also specify which date types are supported. |

| entryReferenceFrom | string query Specifies the value on which the result has to be computed. Only the transaction having a technical identification greater than this value must be included within the result |

| entryReferenceto | string query Specifies the value on which the result has to be computed. Only the transaction having a technical identification less than or equal to this value must be included within the result |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | Complete transactions response |

| 204 | No content. |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/accounts/{accountResourceId}/transactions

accountsTransactions

Résumé

Retrieval of an account transaction set (AISP)

Description

Description

This call returns transactions for an account for a given PSU account that is specified by the AISP through an account resource identification.

The request may use some filter parameter in order to restrict the query – on a given imputation date range – past a given incremental technical identification

The result may be subject to pagination (i.e. retrieving a partial result in case of having too many results) through a set of pages by the ASPSP. Thereafter, the AISP may ask for the first, next, previous or last page of results.

Prerequisites

– The TPP was registered by the Registration Authority for the AISP role

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 “Authorization Code” or “Resource Owner Password” access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 “Authorization Code” or “Resource Owner Password” access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) is any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

– The TPP has previously retrieved the list of available accounts (in EURO or currency) for the PSU

Business flow

The AISP requests the ASPSP on one of the PSU’s accounts. It may specify some selection criteria.

The ASPSP answers by a set of transactions that matches the query.

– The result may be subject to pagination in order to avoid an excessive result set.

– Case of no registered transaction on the account, this result will be an empty list.

The default transaction set, in the absence of filter query parameter, has to be specified and documented by the implementation.

The sort order of transaction might be specific to each ASPSP, due to each Information System constraints.

Scopes

- extended_transaction_history

- cbpii

- aisp

- pisp

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| accountResourceId (required) | string path Identification of account resource to fetch |

| dateFrom | string query Inclusive minimal imputation date of the transactions. Transactions having an imputation date equal to this parameter are included within the result. |

| dateTo | string query Exclusive maximal imputation date of the transactions. Transactions having an imputation date equal to this parameter are not included within the result. |

| dateType | string query This parameter specifies the type of date on which [dateFrom] and [dateTo] apply. If not provided, the ASPSP will use its own default date type as specified in its implementation documentation. The implementation documentation must also specify which date types are supported. |

| entryReferenceFrom | string query Specifies the value on which the result has to be computed. Only the transaction having a technical identification greater than this value must be included within the result |

| entryReferenceto | string query Specifies the value on which the result has to be computed. Only the transaction having a technical identification less than or equal to this value must be included within the result |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour

| 200 | Complete transactions response |

| 204 | No content. |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 503 | Service unavailable. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/consents

consents

Résumé

Forwarding the PSU consent (AISP)

Description

Description

In the mixed detailed consent on accounts

– the AISP captures the consent of the PSU

– then it forwards this consent to the ASPSP

This consent replaces any prior consent that was previously sent by the AISP.

Consent on an account for a specific currency give consent of this same account on any currency supported by this account.

Prerequisites

– The TPP was registered by the Registration Authority for the AISP role.

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 “Authorization Code” or “Resource Owner Password” access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 “Authorization Code” or “Resource Owner Password” access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) if any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

Business Flow

The PSU specifies to the AISP which of his/her accounts will be accessible and which functionalities should be available.

The AISP forwards these settings to the ASPSP.

The ASPSP answers by HTTP201 return code.

Scopes

- cbpii

- extended_transaction_history

- aisp

- pisp

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| access (required) | Access body List of consents granted to the AISP by the PSU. |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

Codes retour

| 201 | Created |

| 400 | Invalid status value |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 408 | Request Timeout. |

| 429 | Too many requests. |

| 500 | Internal server error. |

| 501 | Not Implemented. This code should be used when the entry point is implemented but cannot provide a result, given the context. When the entry point is not implemented at all, HTTP400 will be returned. |

| 503 | Service unavailable. |

Entrées

application/json

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/end-user-identity

endUserIdentity

Résumé

Retrieval of the identity of the end-user (AISP)

Description

Description

This call returns the identity of the PSU (end-user).

### Prerequisites

– The TPP was registered by the Registration Authority for the AISP role.

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 « Authorization Code » or « Resource Owner Password » access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 « Authorization Code » or « Resource Owner Password » access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) if any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

Business Flow The AISP asks for the identity of the PSU. The ASPSP answers with the identity, i.e. first and last names of the end-user.

Scopes

- aisp

- pisp

- cbpii

- extended_transaction_history

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

Codes retour

| 200 | The ASPSP returns the identity of the PSU |

| 204 | No content. |

| 401 | Unauthorized, authentication failure. |

| 403 | Forbidden, authentication successful but access to resource is not allowed. |

| 404 | Not found, no request available. |

| 405 | Method Not Allowed. |

| 406 | Not Acceptable. |

| 429 | Too many requests. |

| 500 | Internal server error. |

Sorties

application/hal+json; charset=utf-8

application/json; charset=utf-8

Authentifications disponibles

OAuth 2.0

/stet/psd2/v1.6.2/trusted-beneficiaries

trustedBeneficiaries

Résumé

Retrieval of the trusted beneficiaries list (AISP)

Description

Description

This call returns all trusted beneficiaries that were set by the PSU.

Those beneficiaries can benefit from an SCA exemption during payment initiation.

The result may be subject to pagination (i.e. retrieving a partial result in case of having too many results) through a set of pages by the ASPSP. Thereafter, the AISP may ask for the first, next, previous or last page of results.

### Prerequisites

– The TPP was registered by the Registration Authority for the AISP role.

– The TPP and the PSU have a contract that was enrolled by the ASPSP – At this step, the ASPSP has delivered an OAUTH2 « Authorization Code » or « Resource Owner Password » access token to the TPP (cf. § 3.4.2).

– The TPP and the ASPSP have successfully processed a mutual check and authentication

– The TPP has presented its OAUTH2 « Authorization Code » or « Resource Owner Password » access token which allows the ASPSP to identify the relevant PSU and retrieve the linked PSU context (cf. § 3.4.2) if any.

– The ASPSP takes into account the access token that establishes the link between the PSU and the AISP.

### Business Flow

The AISP asks for the trusted beneficiaries list.

The ASPSP answers with a list of beneficiary details structure.

Scopes

- cbpii

- aisp

- extended_transaction_history

- pisp

Paramètres

| Authorization (required) | string header Access token to be passed as a header |

| PSU-IP-Address | string header IP address used by the PSU’s terminal when connecting to the TPP |

| PSU-IP-Port | string header IP port used by the PSU’s terminal when connecting to the TPP |

| PSU-HTTP-Method | string header Http method for the most relevant PSU’s terminal request to the TTP |

| PSU-Date | string header Timestamp of the most relevant PSU’s terminal request to the TTP |

| PSU-GEO-Location | string header Geographical location of the PSU as provided by the PSU mobile terminal if any to the TPP |

| PSU-User-Agent | string header « User-Agent » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Referer | string header « Referer » header field sent by the PSU terminal when connecting to the TPP. Notice that an initial typo in RFC 1945 specifies that « referer » (incorrect spelling) is to be used. The correct spelling « referrer » can be used but might not be understood. |

| PSU-Accept | string header « Accept » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Charset | string header « Accept-Charset » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Encoding | string header « Accept-Encoding » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Accept-Language | string header « Accept-Language » header field sent by the PSU terminal when connecting to the TPP |

| PSU-Device-ID | string header UUID (Universally Unique Identifier) for a device, which is used by the PSU, if available. UUID identifies either a device or a device dependant application installation. In case of installation identification this ID need to be unaltered until removal from device. |

| Digest | string header Digest of the body |

| Signature (required) | string header [http-signature of the request](https://datatracker.ietf.org/doc/draft-cavage-http-signatures/) The keyId must specify the way to get the relevant qualified certificate. It is requested that this identifier is an URL aiming to provide the relevant Qualified Certificate. |

| X-Request-ID (required) | string header Correlation header to be set in a request and retrieved in the relevant response |

| workspace | string query Workspace to be used for processing an AISP request. If not provided, the default workspace is computed from the authentication that was used for getting the OAuth2 Access Token. |

Codes retour